Ngày 14/5/2019, các chuyên gia về an toàn thông tin thuộc Đại học Công nghệ Graz của Áo và Đại học Công giáo Leuven của Bỉ đã công bố một nhóm bao gồm 04 điểm yếu an toàn thông tin trong bộ vi xử lý Intel.

04 điểm yếu an toàn thông tin có mã lỗi quốc tế là: CVE-2018-12126; CVE-2018-12130; CVE-2018-12127; CVE-2019-11091. Các điểm yếu an toàn thông tin này được các chuyên gia đánh giá là nghiêm trọng và có ảnh hưởng tới nhiều thiết bị đang sử dụng bộ vi xử lý của Intel bao gồm: máy tính để bàn, máy tính xách tay, máy chủ, điện thoại di động sử dụng các hệ điều hành Linux, Windows, MacOS, Android ...

Các hình thức tấn công lợi dụng 04 điểm yếu an toàn thông tin trên được các chuyên gia công bố và vẫn đang được tiếp tục nghiên cứu, đánh giá sâu hơn bao gồm: Tấn công ZombieLoad sử dụng điểm yếu CVE-2018-12130; Tấn công RIDL sử dụng điểm yếu CVE-2018-12127 và CVE-2019-11091; Tấn công Fallout sử dụng điểm yếu CVE - 2018-12126.

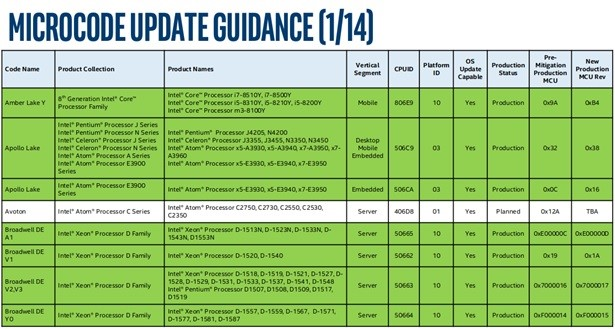

Hiện tại Intel đã công bố danh sách sản phẩm bị ảnh hưởng và kế hoạch cập nhật, đồng thời làm việc với các doanh nghiệp sản xuất hệ điều hành, firmware, thiết bị để hỗ trợ cập nhật bản vá.

Nhằm bảo đảm an toàn thông tin và phòng tránh việc đối tượng tấn công lợi dụng điểm yếu an toàn thông tin để thực hiện những cuộc tấn công mạng nguy hiểm, Cục An toàn thông tin khuyến nghị các quản trị viên tại các cơ quan, đơn vị và người dùng thực hiện:

- Kiểm tra, rà soát, xác định các máy tính bị ảnh hưởng bởi các điểm yếu trên; cập nhật bản vá hoặc nâng cấp các hệ điều hành để tạm thời vá các điểm yếu đó. Tham khảo hướng dẫn rà soát, xác định và cập nhật tại Phụ lục kèm theo.

- Đối với các hệ điều hành chưa có thông tin về bản vá cần theo dõi thường xuyên để nâng cấp ngay khi có biện pháp.

- Đối với những dòng sản phẩm mà Intel không có kế hoạch cập nhật cần lên kế hoạch thay thế trong thời gian tới.

- Thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin nhằm đối phó kịp thời với các nguy cơ tấn công mạng.

Trong trường hợp cần thiết, có thể liên hệ Trung tâm Giám sát an toàn không gian mạng quốc gia thuộc Cục An toàn thông tin, số điện thoại: 024.3209.1616, thư điện tử ais@mic.gov.vn hoặc fanpage của NCSC theo đường dẫn https://www.facebook.com/govSOC/ để được hỗ trợ kịp thời.

Cục An toàn thông tin đang tiếp tục theo dõi, nghiên cứu để đưa ra các hướng dẫn chi tiết. Các thông tin này sẽ được Cục An toàn thông tin cập nhật trên hệ thống chia sẻ thông tin (https://ti.khonggianmang.vn).

Phụ lục

Hướng dẫn xác định máy tính bị ảnh hưởng và cập nhật bản vá

1. Danh sách sản phẩm bị ảnh hưởng và kế hoạch cập nhật của Intel

2. Sử dụng công cụ của nhóm chuyên gia để kiểm tra trên máy

Đối với máy tính đang dùng hệ điều hành Windows

- Tải công cụng kiểm tra tại: https://mdsattacks.com/files/mdstool-win.zip

- Giải nén và chạy công cụ tương ứng

Đối với máy sử dụng hệ điều hành Linux

- Tải công cụ kiểm tra lỗ hổng tại: https://mdsattacks.com/files/mdstool-linux.zip;

- Phân quyền thực thi và chạy tập tin mdstool-linux64.bin

3. Cập nhật bản vá

- Đối với hệ điều hành Windows: Bật chương trình cập nhật bản vá tự động hoặc tải và cập nhật bản vá tại:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/adv190013

- Đối với hệ điều hành MacOS: tải và cập nhật tại

https://support.apple.com/en-us/HT210107

- Hệ điều hành Linux: tìm kiếm và cập nhật nhân cho hệ điều hành, hoặc cập nhật theo gói bản vá.

Redhat: https://access.redhat.com/security/vulnerabilities/mds

- Hệ điều hành ảo hóa của Vmware

https://www.vmware.com/security/advisories/VMSA-2019-0008.html

Nguồn thông tin từ: Cục An toàn thông tin